Olhos costurados ou cheios de poeira não conseguem ver. Olhos costurados percebem a presença de outro, porem, não conseguem vê-lo. Olhos costurados permanecem com uma imagem eterna de si devido a incapacidade de ver seu reflexo. Por tal falta de imagem atualizada desconhecem as mudanças e os castigos fisiológicos que o tempo traz. Permanecem estes presos no angelical que um dia foi, e camuflando a mecanicidade e a maldade diária incrustrada ao longo dos contatos.

Olhos cheios de poeira não conseguem ver pra si, e somente e, olham turvamente o outro. Em proximidade aos olhos costurados deturpam a imagem de si, no entanto, ainda tem uma espécie de imagem alheia. Por mais que tente demonstrar diante dele não adianta, não vai enxergar. Por mais que a imagem seja gritante em sua frente, não adiante, não irá se formar apenas realçará algo nada além de um borrão. Um borrão que nem próximo do original está. Um borrão que traz a mente uma mentira que neste ponto deve ser encarada já como uma verdade, pois , se é o que vê como pode ser cobrado diferente, ou seja, na verdade o que ve é uma mentira, mas na verdade a mentira pra si é uma verdade.

Mês: Outubro 2015

Configuraçoes WordPress o wp-config.php

Endereço do Blog e Endereço do Site

fonte: http://desenvolvimentoparaweb.com/wordpress/truques-de-configuracao-do-wordpress/

Por padrão, essas duas constantes de configuração não estão incluídas no wp-config.php, mas eles devem ser adicionados para melhorar o desempenho. Estas duas definições foram introduzidas no WordPress 2.2 e servem para substituir os respectivos valores do banco de dados sem alterá-los, efetivamente.

A adição dessas constantes reduz o número de consultas ao banco de dados e, consequentemente, melhora o desempenho do site. Essas configurações devem coincidir com as especificadas no painel do WordPress (Configurações > Geral). Segue um exemplo (não inclua a barra no final da URL):

define('WP_HOME', 'http://digwp.com');

define('WP_SITEURL', 'http://digwp.com');

|

Um truque legal é definir esses valores dinamicamente usando a variável global do servidor:

define('WP_HOME', 'http://' . $_SERVER['HTTP_HOST'] . '/path/to/wordpress');

define('WP_SITEURL', 'http://' . $_SERVER['HTTP_HOST'] . '/path/to/wordpress');

|

“Template Path” e “Stylesheet Path”

Assim como o Endereço do Blog e Endereço do Site mostrados anteriormente, você também pode aumentar o desempenho do site eliminando as consultas ao BD para o “Template Path” e “Stylesheet Path” (que são, respectivamente, o caminho para o tema e o caminho para o estilo CSS). Aqui estão os valores padrão para essas duas definições:

define('TEMPLATEPATH', get_template_directory());

define('STYLESHEETPATH', get_stylesheet_directory());

|

Com isso, ainda há consultas ao banco de dados, mas é possível eliminar essas duas queries e colocar o caminho absoluto:

define('TEMPLATEPATH', '/absolute/path/to/wp-content/themes/active-theme');

define('STYLESHEETPATH', '/absolute/path/to/wp-content/themes/active-theme');

|

Desabilitar Cache e Expiração de Cache

Essas duas opções se aplicam a versões mais antigas do WordPress que ainda estão usando o esquema antigo de cache. A primeira permite habilitar ou desabilitar o cache, enquanto a segunda permite especificar o tempo de expiração de cache.

Habilitar o cache:

define('WP_CACHE', true); // habilita o cache

define('ENABLE_CACHE', true); // habilita o cache

define('CACHE_EXPIRATION_TIME', 3600); // em segundos

|

Desabilitar o cache:

define('WP_CACHE', false); // desabilita o cache

define('DISABLE_CACHE', true); // desabilita o cache

|

Especificar Domínio de Cookie (Cookie Domain)

Existem várias razões para especificar um domínio de cookie para o seu web site. Um exemplo comum envolve impedir que cookies sejam enviados com requisições de conteúdo estático em subdomínios. Neste caso, pode-se utilizar esta constante para dizer para o WordPress enviar cookies apenas para o seu domínio não-estático. Este poderia ser um ganho significativo de performance. Aqui estão alguns exemplos de definição de cookie domain:

define('COOKIE_DOMAIN', '.digwp.com'); // não omitir o '.'

define('COOKIEPATH', preg_replace('|https?://[^/]+|i', '', get_option('home').'/'));

define('SITECOOKIEPATH', preg_replace('|https?://[^/]+|i', '', get_option('siteurl').'/'));

define('PLUGINS_COOKIE_PATH', preg_replace('|https?://[^/]+|i', '', WP_PLUGIN_URL));

define('ADMIN_COOKIE_PATH', SITECOOKIEPATH.'wp-admin');

|

Substituir Permissões de Arquivo

Se as permissões do seu servidor são muito restritivas, inserir essas definições no seu arquivo de configuração do WordPress pode ajudar a resolver alguns problemas. Lembrando que não precisa colcoar aspas nos valores.

define('FS_CHMOD_FILE', 0755);

define('FS_CHMOD_DIR', 0755);

|

FTP/SSH

Essas constantes são para ajudar usuários a localizar e utilizar conexões FTP/SSH. Exemplos:

define('FS_METHOD', 'ftpext'); // força o método de sistema de arquivos : "direct", "ssh", "ftpext", or "ftpsockets"

define('FTP_BASE', '/path/to/wordpress/'); // caminho absoluto para a pasta raiz (de instalação)

define('FTP_CONTENT_DIR', '/path/to/wordpress/wp-content/'); // caminho absoluto para a pasta "wp-content"

define('FTP_PLUGIN_DIR ', '/path/to/wordpress/wp-content/plugins/'); // caminho absoluto para a pasta "wp-plugins"

define('FTP_PUBKEY', '/home/username/.ssh/id_rsa.pub'); // caminho absoluto para a pasta sua chave-pública SSH

define('FTP_PRIVKEY', '/home/username/.ssh/id_rsa'); // caminho absoluto para a pasta sua chave-privada SSH

define('FTP_USER', 'username'); // seu usuário de FTP ou SSH

define('FTP_PASS', 'password'); // senha do usuário especificado em FTP_USER

define('FTP_HOST', 'ftp.domain.tld:21'); // hostname (com especificação de porta) para o servidor SSH/FTP

|

Alterar a localização de “wp-content”

Desde a versão 2.6 do WordPress é possível alterar o local padrão da pasta wp-content. Há boas razões para fazer isso, incluindo o reforço da segurança das instalações e facilitação de atualizações via FTP. Aqui estão alguns exemplos:

// caminho completo para o diretório atual (sem a barra final)

define('WP_CONTENT_DIR', $_SERVER['DOCUMENT_ROOT'] . '/path/wp-content');

// URI completa para o diretório atual (sem a barra final)

define('WP_CONTENT_URL', 'http://domain.tld/path/wp-content');

|

Você também pode especificar um caminho personalizado para o wp-content. Isso pode ajudar com problemas de compatibilidade com certos plugins.

// caminho completo para o diretório atual (sem a barra final)

define('WP_PLUGIN_DIR', $_SERVER['DOCUMENT_ROOT'] . '/path/wp-content/plugins');

// URI completa para o diretório atual (sem a barra final)

define('WP_PLUGIN_URL', 'http://domain.tld/path/wp-content/plugins');

|

Revisões de Artigos (“Post Revisions”)

Já há algum tempo o WordPress fornecem um sistema de versões que permite aos utilizadores guardar versões diferentes de seus posts e até reverter para versões salvas anteriormente se necessário. Aqui estão algumas das definições de configurações que podem ser úteis.

Definir o número de versões salvas:

define('WP_POST_REVISIONS', 3);

|

Desabilitar a revisão de posts (se não for usar o recurso, utilize essa diretiva para poupar espaço no BD):

define('WP_POST_REVISIONS', false);

|

Tempo de Salvar Automaticamente (“Autosave”)

Assim como o controle de versões, o autosave é um recurso muito útil existente. Por padrão, o WordPress salva seu trabalho a cada 60 segundos, mas você pode modificar esta definição para o tempo que quiser. Cuidado com o que vai colocar para não “estressar” seu servidor!

define('AUTOSAVE_INTERVAL', 160); // em segundos

|

Debugging

Desde a versão 2.3.1 os usuários tem a opção de mostrar alguns erros e avisos para ajudar com a depuração do site. Desde a versão 2.5 do WordPress é possível elevar o nível de informação para E_ALL para ativar avisos para funções obsoletas. Por padrão (ou seja, se nenhuma definição é especificado no wp-config.php) o relatório de erros está desativado.

define('WP_DEBUG', true); // habilitar debugging mode

define('WP_DEBUG', false); // desabilitar debugging mode (padrão)

|

Relatório de Erros

Aqui está uma maneira fácil de habilitar um relatório básico de erros no WordPress. Crie um arquivo chamado php_error.log em uma pasta de sua escolhe e coloque permissão de escrita no arquivo (leia mais sobre permissões de arquivos). Em seguida, edite o caminho na terceira linha do código a seguir e coloque no seu “wp-config.php”:

@ini_set('log_errors','On');

@ini_set('display_errors','Off');

@ini_set('error_log','/home/path/domain/logs/php_error.log'); // complemento: http://br.php.net/getcwd

|

Aumentar memória do PHP

Se você estiver recebendo mensagens de erro como “Tamanho de memória permitido de X bytes esgotado”, esta dica pode ajudar a resolver o problema.

Desde o WordPress versão 2.5, a constante WP_MEMORY_LIMIT permite que você especifique a quantidade máxima de memória que pode ser usada pelo PHP. Por padrão, o WordPress irá automaticamente tentar alocar 32 MB – então você só vai precisar isso se quiser valores superiores a 32MB. Observe que alguns planos de hospedagem desativam sua capacidade de aumentar a memória do PHP; se for seu caso, você precisa pedir que eles aumente a memória pra você. Aqui estão alguns exemplos:

define('WP_MEMORY_LIMIT', '64M');

define('WP_MEMORY_LIMIT', '96M');

define('WP_MEMORY_LIMIT', '128M');

|

Salvar e exibir Queries do Banco de Dados para Análise

Esta técnica é perfeita para guardar as consultas de banco de dados e exibir as informações para análise posterior. O processo armazena cada consulta, sua função associada e seu tempo total de execução. Esta informação é guardada como um array e pode ser exibida em qualquer página do tema. Para fazer isso, primeiro adicione a seguinte diretiva no seu wp-config.php:

define('SAVEQUERIES', true);

|

Em seguida, no rodapé do tema ativo, coloque o seguinte:

if (current_user_can('level_10')) // se for administrador

{

global $wpdb;

print_r($wpdb->queries);

}

|

Controle de Acesso ao Proxy

Desde o WordPress 2.8 o arquivo de configuração pode ser usado para definir constantes envolvidas com o bloqueio, filtragem e permição de acesso a máquinas específicas de um servidor proxy. Por exemplo, se você hospedar seu site WordPress em uma intranet, você pode impedir o acesso a todos os hosts externos e só permitir visitas do localhost (usando a primeira definição abaixo).

Você também pode permitir o acesso de máquinas específicas com uma lista separada por vírgulas, uma verdadeira “lista branca” (como demonstrado na definição do terceiro abaixo). Necessariamente deve permitir o acesso de api.wordpress.org para garantir as funcionalidades de arquivos importantes e plugins.

define('WP_HTTP_BLOCK_EXTERNAL', true); // bloqueia requisições externas

define('WP_HTTP_BLOCK_EXTERNAL', false); // permite requisições externas

define('WP_ACCESSIBLE_HOSTS', 'api.wordpress.org'); // "lista branca" de hosts

|

Como instalar o WordPress

Step One—Download WordPress

Podemos baixar WordPress direto do seu site:

wget http://wordpress.org/latest.tar.gz

Este comando irá baixar o pacote wordpress zipado direto para o diretório home do usuário. Você pode descompactá-lo a linha seguinte:

tar -xzvf latest.tar.gz

Passo Dois-Criar o banco de dados e do usuário WordPress

Depois que descompactar os arquivos WordPress, eles estarão em um diretório chamado wordpress no diretório home.

Agora precisamos de trocar as marchas por um momento e criar um novo diretório MySQL para wordpress.

Vá em frente e fazer login no Shell MySQL:

mysql -u root -p

Entre usando sua senha de root do MySQL, e então precisamos criar um banco de dados wordpress, um usuário no banco de dados, e dar esse usuário uma nova senha. Tenha em mente que todos os comandos do MySQL deve terminar com ponto e vírgula.

Primeiro, vamos fazer o banco de dados (eu estou chamando meu wordpress para simplificar; sinta-se livre para dar-lhe o nome que você escolher):

CREATE DATABASE wordpress;

Query OK, 1 row affected (0.00 sec)

Então precisamos criar o novo usuário. Você pode substituir o banco de dados, nome e senha, com tudo o que você prefere:

CREATE USER wordpressuser@localhost;

Query OK, 0 rows affected (0.00 sec)

SET PASSWORD FOR wordpressuser@localhost= PASSWORD("password"); Query OK, 0 rows affected (0.00 sec) Concluir-se através da concessão de todos os privilégios para o novo usuário. Sem este comando, o instalador wordpress não será capaz de iniciar:

GRANT ALL PRIVILEGES ON wordpress.* TO wordpressuser@localhost IDENTIFIED BY 'password'; Query OK, 0 rows affected (0.00 sec)

FLUSH PRIVILEGES; Query OK, 0 rows affected (0.00 sec)

exit

Setup Configuração WordPress

O primeiro passo é copiar o arquivo de amostra wordpress configuração, localizado no diretório wordpress, em um novo arquivo que iremos editar, criar uma nova configuração wordpress utilizável:

cp ~/wordpress/wp-config-sample.php ~/wordpress/wp-config.php

sudo nano ~/wordpress/wp-config.php

Localize a seção que contém o campo abaixo e substitua com o nome correto para seu banco de dados, nome de usuário e senha:

// ** MySQL settings - You can get this info from your web host ** //

/** The name of the database for WordPress */

define('DB_NAME', 'wordpress');

/** MySQL database username */

define('DB_USER', 'wordpressuser');

/** MySQL database password */

define('DB_PASSWORD', 'password');

Salve e exit.

copiar os arquivos

Estamos quase terminando o upload WordPress para o servidor virtual privada. O movimento final o que resta é para transferir os arquivos WordPress descompactados para o diretório raiz do site.

sudo rsync -avP ~/wordpress/ /var/www/

Finalmente, precisamos definir as permissões sobre a instalação. Em primeiro lugar, mudar-se para o diretório web:

cd /var/www/

sudo chown username:www-data /var/www -R sudo chmod g+w /var/www -R A partir daqui, o WordPress tem sua própria forma de instalação fácil de seguir online. No entanto, a forma exige um módulo específico para executar PHP. Se ele ainda não estiver instalado em seu servidor, baixar php-gd:

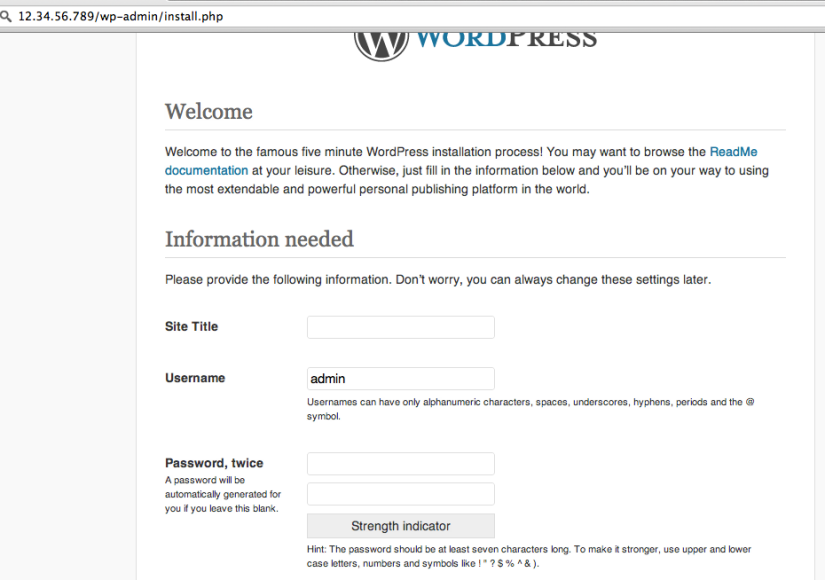

sudo apt-get install php5-gd Uma vez que tudo é feito, a página de instalação on-line wordpress é para cima e esperando por você: Acesse a página, adicionando o arquivo /wp-admin/install.php de domínio ou endereço IP do seu site (por exemplo. Example.com/wp-admin/install.php) e preencher o formulário on-line curto (que deve ser semelhante a este).

Veja mais

Uma vez que WordPress é instalado, você tem uma base forte para construir o seu site.

Aircrack

Plugin seu adaptador sem fio com capacidade de injeção, (a menos que o seu cartão de computador suporta). Se você estiver usando Kali em VMware, então você pode ter que ligar a placa via ícone no menu do dispositivo.

Terceiro Passo:

Desconectar-se de todas as redes sem fio, abra um terminal e digite airmon-ng

Isto irá listar todos os cartões sem fio que suportam monitor Modo (não injeção). Se não havia cartões são listados, tente desconectar e reconectar o cartão e verifique se ele suporta o modo monitor. Você pode verificar se a placa suporta o modo de monitor digitando ifconfig em outro terminal, se o cartão está listado no ifconfig, mas não aparece em airmon-ng, em seguida, o cartão não apoiá-lo.

Você pode ver aqui que o meu cartão suporta o modo de monitor e que está listado como wlan0.

Passo Quatro:

Tipo airmon-ng começar, seguido pela interface do seu cartão wireless. o meu é wlan0, por isso o meu comando seria: airmon-ng start wlan0

A “(modo monitor ativado)” mensagem significa que o cartão com êxito foi colocado em modo monitor. Anote o nome da nova interface do monitor, mon0.

EDIT:

Um bug descoberto recentemente no Kali Linux faz airmon-ng definir o canal como um fixo “-1” quando você primeiro ativar mon0. Se você receber esse erro, ou simplesmente não querem correr o risco, siga estes passos depois de ativar mon0:

Tipo: ifconfig [interface de placa sem fio] para baixo e pressione Enter.

Substitua [interface de placa sem fio] com o nome da interface que você habilitou mon0 diante; provavelmente chamado wlan0. Isso desativa a placa sem fio se conectem à internet, permitindo que ele se concentrar em modo monitor em vez disso.

Depois de ter mon0 deficientes (concluído a seção wireless do tutorial), você vai precisar para permitir wlan0 (ou nome da interface sem fio), digitando: ifconfig [interface de placa sem fio] para cima e pressionando Enter.

Quinto passo: Tipo airodump-ng seguido do nome da nova interface de monitor, o que é provavelmente mon0.

Se você receber um “canal fixo -1” erro, consulte o Editar acima.

Sexto passo:

Airodump agora listará todas as redes sem fio em sua área, e muita informação útil sobre eles. Localize sua rede ou a rede que você tem permissão para penetração de teste. Uma vez que você já viu sua rede na lista cada vez povoando, pressione Ctrl + C no teclado para parar o processo. Observe o canal da sua rede alvo.

Passo Sete:

Copie o BSSID da rede de destino

Agora digite o comando:

Agora digite o comando:

airodump-ng -c [canal] –bssid [bssid] w / root / Desktop / [interface de monitor]

Substitua [canal] com o canal da sua rede alvo. Cole o BSSID rede onde [bssid] é, e substituir [interface de monitor] com o nome de sua interface habilitada para monitor, (mon0).

Um comando completo deve ser semelhante a este:

airodump-ng -c 10 –bssid 00: 14: BF: E0: E8: D5 w / root / Desktop / mon0

![]()

Agora, pressione enter.

Passo Oito:

Airodump com agora monitorar apenas a rede de destino, o que nos permite capturar informações mais específicas sobre o assunto. O que estamos realmente fazendo agora está à espera de um dispositivo para conectar ou reconectar à rede, forçando o roteador para enviar o four-way handshake que precisamos para capturar a fim de quebrar a senha.

Além disso, quatro arquivos devem aparecer no seu ambiente de trabalho, este é o lugar onde o aperto de mão será salvo quando capturados, portanto, não excluí-los!

Mas nós não estamos realmente vai esperar por um dispositivo para se conectar, não, não é isso que hackers fazer impaciente. Na verdade, estamos indo para usar uma outra ferramenta legal que pertence ao pacote Aircrack chamado aireplay-ng, para acelerar o processo. Em vez de esperar por um dispositivo para se conectar, os hackers usam esta ferramenta para forçar um dispositivo para reconectar enviando deauthentication pacotes (deauth) para o dispositivo, tornando-o pensar que ele tem de se reconectar com o roteador.

Claro que, para que esta ferramenta para trabalhar, tem que haver alguém conectado à rede em primeiro lugar, assim que o relógio do airodump-ng e esperar por um cliente para aparecer. Pode levar um longo tempo, ou ele só pode levar um segundo antes do primeiro mostra. Se nenhum aparecer depois de uma longa espera, então a rede pode estar vazio agora, ou você está para longe da rede.

Você pode ver nesta foto, que um cliente tem aparecido em nossa rede, que nos permite começar a próxima etapa.

Passo Nove:

deixar airodump-ng rodando e abra um segundo terminal. Neste terminal, digite o seguinte comando:

aireplay-ng -0 2 -a [router bssid] -c [bssid cliente] mon0

O -0 é um atalho para o modo deauth e o 2 é o número de deauth pacotes para enviar.

-a indica o ponto de acesso (router) ‘s bssid, substitua [router bssid] com o BSSID da rede de destino, que no meu caso, é 00: 14: BF: E0: E8: D5.

-c indica o BSSID clientes, observado na imagem anterior. Substitua o [client bssid] com o BSSID do cliente conectado, este será listado em “CP.”

E, claro, mon0 significa apenas a interface monitor, mudá-lo se o seu é diferente.

Meu comando completo fica assim:

aireplay ng -0-2 -a 00: 14: BF: E0: E8: D5 -c 4C: EB: 42: 59: DE: 31 mon0

Passo Dez:

Após pressionar Enter, você verá aireplay-ng enviar os pacotes, e dentro de instantes, você deve ver esta mensagem aparecer na tela do airodump-ng!

Isto significa que o aperto de mão foi capturado, a senha está nas mãos do hacker, de alguma forma ou de outra. Você pode fechar o terminal-ng aireplay e pressione Ctrl + C no terminal airodump-ng para parar de monitorar a rede, mas não feche ainda apenas no caso de você precisar de alguma da informação mais tarde.

Passo 11:

Isto conclui a parte externa deste tutorial. A partir de agora, o processo é inteiramente entre o seu computador, e esses quatro arquivos em seu desktop. Na verdade, a uma .cap, que é importante. Abra um novo terminal e digite o comando:

aircrack-ng a2 -b [router bssid] -w [caminho para wordlist] /root/Desktop/*.cap

-a é o método aircrack vai usar para quebrar o aperto de mão, 2 method = WPA.

-b significa bssid, substitua [router bssid] com o BSSID do roteador de destino, o meu é 00: 14: BF: E0: E8: D5.

w representa lista de palavras, substitua [caminho para lista de palavras] com o caminho para uma lista de palavras que você baixou. Eu tenho uma lista de palavras chamada “wpa.txt” na pasta raiz.

/root/Desktop/*.cap é o caminho para o arquivo .cap contendo a senha, * significa o wild card em Linux, e desde que eu estou supondo que não há outros arquivos .cap na sua área de trabalho, este deve funcionar bem do jeito que está.

Meu comando completo fica assim:

aircrack-ng a2 -b 00: 14: BF: E0: E8: D5 -w /root/wpa.txt /root/Desktop/*.cap

![]()

Agora pressione Enter.

Passo 12:

Aircrack-ng vai agora lançar-se no processo de craqueamento a senha. No entanto, ele só irá quebrá-la se a senha passa a ser na lista de palavras que você selecionou. Às vezes, não é. Se este for o caso, então você pode felicitar o proprietário em ser “impenetrável”, é claro, só depois que você tentou cada lista de palavras que um hacker pode usar ou fazer!

Rachando a senha pode levar muito tempo, dependendo do tamanho da lista de palavras. Mina correu muito rapidamente.

Se a frase está na lista de palavras, então aircrack-ng vai mostrá-lo, você também assim:

A senha para a nossa rede de teste foi “notsecure,” e você pode ver aqui que aircrack-lo encontrado.

Se você encontrar a palavra-passe sem uma luta decente, em seguida, alterar sua senha, se é a sua rede. Se você é o teste de penetração para alguém, em seguida, dizer-lhes para alterar sua senha o mais rápido possível.